您现在的位置:首页

--> 安全

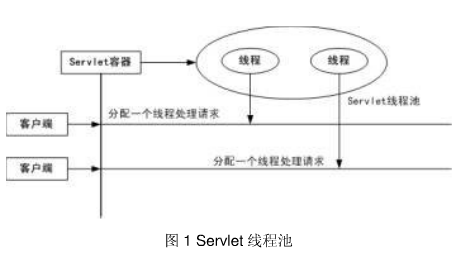

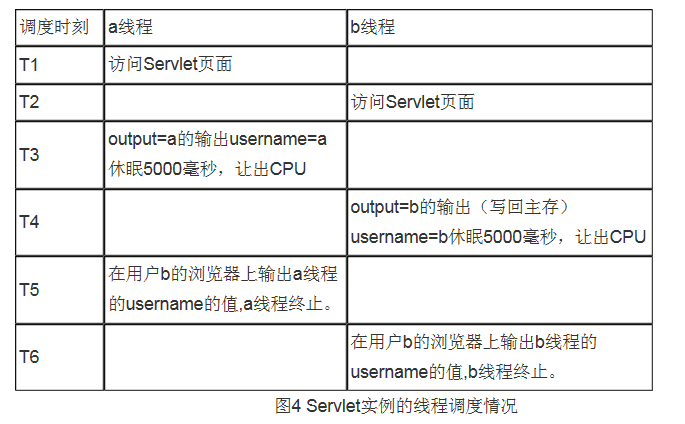

Servlet的线程安全问题只有在大量的并发访问时才会显现出来,并且很难发现,因此在编写Servlet程序时要特别注意。线程安全问题主要是由实例变量造成的,因此在Servlet中应避免使用实例变量。如果应用程序设计无法避免使用实例变量,那么使用同步来保护要使用的实例变量,但为保证系统的最佳性能,应该同步可用性最小的代码路径。

最近看到国外有一篇有趣的文章,是关于“中间人攻击(man-in-the-middle attack)”的,本想原文翻译,但里面有大量的政治敏感度内容,不宜在本网站公布,这里仅摘译出技术相关的部分内容,供大家探讨。大概是1月26号早上8点左右,在新浪微博和Twitter上相继有中国用户报告说在访问GitHub.com网站时出现无效SSL证书警告提示。后续不断的证据显示,这是由于受到“中间人攻击(man-in-the-middle attack)”造成的。

因为安全问题,我们需要网址加密。 网址加密是一个很广泛的需求,但事实上很难搜索到一个能用在项目中的完整案例。

为了对用户负责,用户密码采用不可逆算法的时候,我们就要考虑一下如何对用户密码进行加密。那么仅仅是使用不可逆算法就行了吗?还不是,在硬件飞速发展的今天,尤其是GPU运算能力超CPU 10-20倍甚至更多,使得暴力破解的时间大大缩短。那么为了使得暴力破解变得几乎不可能,我们就要使用一些不支持GPU加速破解的算法。这里所说的算法,实际上也是各种加密的hash方式。

看到网上一些对于md5的介绍还有对于当初王小云所做的破解有很多的误解,或者说不理解,然后觉得对于这些事情只要说明白还是比较好理解的说。

最近, 家里用的宽带通网络服务非法劫持网页流量, 修改正常的网页请求的响应, 然后在这个非法的响应里通过 iframe 来访问正常的网站. 不管是大网站还是小网站, 都中招, 例如 amazon, qq 等. 而且, 由于浏览器的缓存, 直接用浏览器来查看源码可能看不到被修改的非法响应, 用网络抓包工具, 或者自己 telnet 发 HTTP 请求看得比较清楚.

前言:首先,笔记不是web安全的专家,所以这不是web安全方面专家级文章,而是学习笔记、细心总结文章,里面有些是我们phper不易发现或者说不重视的东西。所以笔者写下来方便以后查阅。在大公司肯定有专门的web安全测试员,安全方面不是phper考虑的范围。但是作为一个phper对于安全知识是:“知道有这么一回事,编程时自然有所注意”。

最近在研究http协议,浏览器缓存,接触到各种浏览器的各种审查、资源提取、监听工具。觉得这些工具(插件)挺好用,特意写篇博文分享下。这些工具对于web前端程序员来说应该是再熟悉不过了,前端都是调试审查css布局定位之类,而对于后台方面,一般phper能用到的时候也少,一般是查缓存,做缓存功能等需要查看http头部,还有ajax监听后台响应会打开这些工具.

几个月在我的微博上说过要建一个程序员疫苗网站,希望大家一起来提交一些错误示例的代码,来帮助我们新入行的程序员,不要让我们的程序员一代又一代的再重复地犯一些错误。很多程序上错误就像人类世界的病毒一样,我们应该给我们的新入行的程序员注射一些疫苗,就像给新生儿打疫苗一样,希望程序员从入行时就对这些错误有抵抗力。

人们口中的所谓的“web2.0”大行其道的今天,前端之中到处遍布着 javascript,ajax,json,xml,而人们似乎不怎么关注这类的安全问题。早在6、7年之前,各大网站编程语言之中就明确说明:前端不信任后端,后端不信任前端。一般来说,安全费用要占到一个软件总开发费用的10%左右。而现在,人们似乎已经忘记了。。。因为事关重大,我就只拿出一个实例,希望人们减少诸如此类的错误。

有一点我们必须承认,大多数web应用程序都离不开session的使用。这篇文章将会结合php以及http协议来分析如何建立一个安全的会话管理机制。我们先简单的了解一些http的知识,从而理解该协议的无状态特性。然后,学习一些关于cookie的基本操作。最后,我会一步步阐述如何使用一些简单,高效的方法来提高你的php应用程序的安全性以及稳定行。

WordPress在所有网站中的占有率已经达到了50%,WordPress是世界上最受欢迎的博客/CMS软件。正因为如此,越来越多的黑客盯上了WordPress(开发组是不是感到亚历山大),因此,安全需要做足。 我们准备了本指南(建议),希望对大家有帮助。

据说德国有这样一句谚语:没有泡沫的啤酒不是好啤酒。推而广知,可以得到:没人灌水的论坛不是好论坛,没有垃圾邮件的邮件系统不是好系统(至少是不知名的系统/电邮地址),没有病毒骚扰的OS不是好的OS,等等。但是,只有泡沫的啤酒也不是什么好啤酒吧?关键是将不需要的内容控制在可以允许的范围内。单就开论坛、维护垃圾邮件的角度出发,审核技术还是很有用,很有必要的。否则,其地盘很快就会淹没在垃圾广告的汪洋大海之中。自己的论坛,自己发广告是为了维持网站开销,但是不请自来的广告是无法容忍的。

一般来说,即时通讯(IM)软件都会对客户端到服务器的通讯进行加密,对用户隐私数据安全提供一定程度的保障。但也有例外,比如MSN就完全不加密。所以一些小公司将MSN作为主要IM工具是极为不明智的,借助Wireshark等简单工具对员工间甚至员工和客户间的对话内容进行监听易如反掌,极容易造成商业机密的泄漏。微软坚持使用明文MSN协议的目的让人难以捉摸,其中恐怕难免混有政治因素。使用MSN Shell插件的加密功能或者SSH隧道转发等手段,也可以不同程度地间接加密MSN通讯数据。即使是那些号称使用加密协议的IM服务,也并不真的就百分之百地安全,在国内的网络环境下尤其如此。一直饱受质疑的QQ(1、2)自不必说,国内其他的IM运营商也多少存在类似的境况。这种行为固然可恶,但作为国内的运营商,若不如此便无法生存——饭否便是个极好的例子。

之前在Twitter上说过,打算写一个个人数据安全解决方案的系列,内容包括: 基于GnuPG的个人隐私数据保护自建XMPP服务器保障即时通讯安全使用Dropbox进行较低密级的文件共享和协作(后记:事后觉得Dropbox这个话题太简单了点,没啥好写的,且重点在共享和协作,而非安全,便取消了。) 原本还打算写一写用SSH端口转发隧道建立SOCKS v5代理(俗称SSH翻墙术),鉴于网上已经有不少不错的介绍(1、2),就不再重复劳动了。这里所采用的技术全部基于开源软件、免费软件或免费服务商,同时也兼顾使用体验。除了自建XMPP服务器所需的域名费用外,其余部分的经济成本为零。 跟丫头暂时还维持着北京、杭州两地分居的状况,网络是平时联络和数据交换的最为重要的手段。上述的这些技术都是我们目前正在使用的数据安全保障手段。

前段时间做了项目,在前端实现中频繁的操作cookie,记录几点供大家参考! cookie操作在前端开发过程中经常遇到,当然如果只是用来存储一些简单用户数据,还是比较简单的,我们要做的可能只是设置cookie名,值,过期时间等,读取也只要根据cookie的名读取相应的cookie值就可以了。在复杂的应用中,光这些肯定就不够了。 cookie的属性 除了name(名)和value(值),cookie还有以下一些可选属性,用来控制cookie的有效期,作用域,安全性等: expires属性 指定了cookie的生存期,默认情况下cookie是暂时存在的,他们存储的值只在浏览器会话期间存在,当用户退出浏览器后这些值也会丢失,如果想让cookie存在一段时间,就要为expires属性设置为未来的一个用毫秒数表示的过期日期或时间点,expires默认为设置的expires的当前时间。

XSS注入的本质就是: 某网页中根据用户的输入, 不期待地生成了可执行的js代码, 并且js得到了浏览器的执行. 意思是说, 发给浏览器的字符串中, 包含了一段非法的js代码, 而这段代码跟用户的输入有关. 常见的XSS注入防护, 可能通过简单的 htmlspecialchars(转义HTML特殊字符), strip_tags(清除HTML标签) 来解决, 但是, 还有一些隐蔽的XSS注入不能通过这两个方法来解决, 而且, 有时业务需要不允许清除HTML标签和特殊字符. 下面列举几种隐蔽的XSS注入方法: IE6/7 UTF-7 BOM XSS 漏洞攻击隐蔽指数: 5 伤害指数: 5 这个漏洞非常隐蔽, 因为它让出现漏洞的网页看起来只有英文字母(ASCII字符), 并没有非法字符, htmlspecialchars 和 strip_tags 函数对这种攻击没有作用.

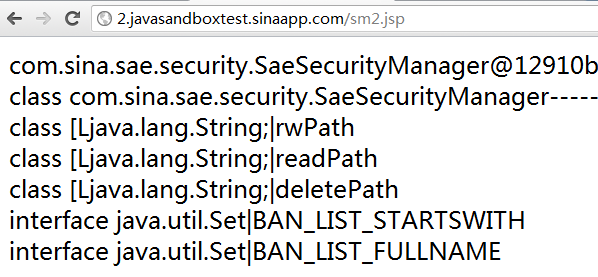

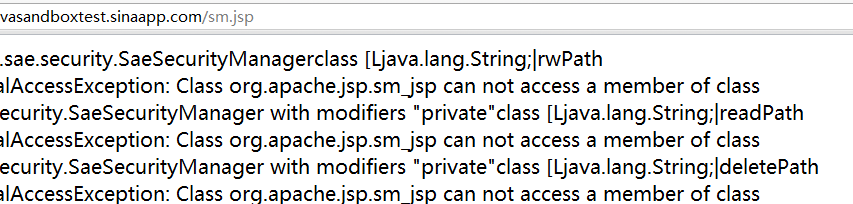

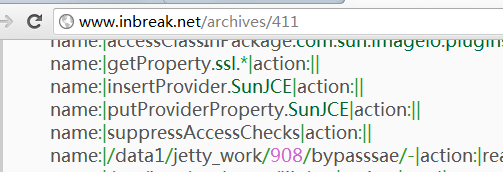

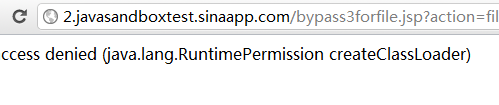

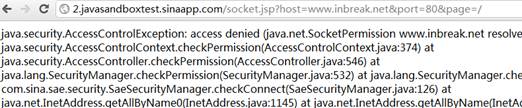

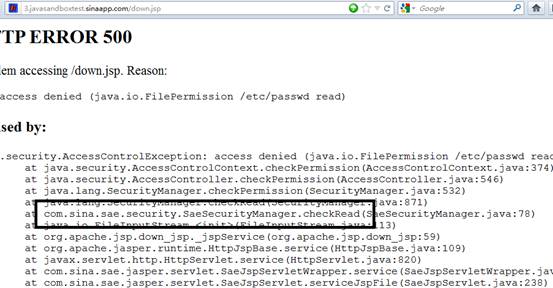

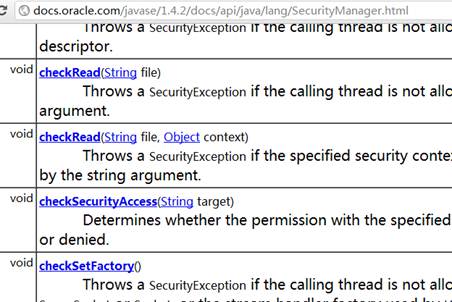

上一篇文章已经提到,如果想这个类作为沙盒安全认证的基础类,就必须继承java.lang.SecurityManager,并且当前运行环境中,可以查到当前的SecurityManager对象,以及具体的类名等。可以执行 System 类的静态方法 getSecurityManager( ),如果在运行 Java 程序时使用-D java.security.manager 命令行选项指定了使用默认的安全管理器,或自己定义的安全管理器,则将返回该安全管理器。

即使是非常简单的STRUTS2应用都不可用,还有很多其他框架,也都有自己操作classLoader的情况,如果不支持JAVA框架,这样的SAE,还有啥存在的价值呢?所以这些权限,不止简单的禁止了事,它后面还有很多东西要做。没有可用性的安全,不是真的安全,这样的安全处理方案,早晚要在业务的压力下消失不见,要保证可用性,也要保证安全,这才是真正的安全。所以,坐等SAE对classLoader的限制消失,一切回归于0。

近3天十大热文

-

[588] 招聘技巧一二

[588] 招聘技巧一二 -

[16] 数据分析中常用的数据模型

[16] 数据分析中常用的数据模型 -

[16] 豆瓣是啥?

[16] 豆瓣是啥? -

[15] 30分钟3300%性能提升――python+

[15] 30分钟3300%性能提升――python+ -

[15] 给自己的字体课(一)——英文字体基础

[15] 给自己的字体课(一)——英文字体基础 -

[14] jQuery性能优化指南

[14] jQuery性能优化指南 -

[14] 密度聚类算法之OPTICS

[14] 密度聚类算法之OPTICS -

[14] iOS 8/Android/WP 系统设置的

[14] iOS 8/Android/WP 系统设置的 -

[13] 一次神奇的MySQL优化

[13] 一次神奇的MySQL优化 -

[13] Android用户界面设计:表格布局

[13] Android用户界面设计:表格布局

赞助商广告