您现在的位置:首页 --> 查看专题: 注入

互联网很危险,信息及数据安全很重要,SQL注入是最常见的入侵手段之一,其技术门槛低、成本低、收益大,颇受各层次的黑客们所青睐。

一般来说,SQL注入的手法是利用各种机会将恶意SQL代码添加到程序参数中,并最终被服务器端执行,造成不良后果。

有些人提倡,程序员在填充 SQL 模板时,应该更加小心。应对 SQL 注入问题,只是需要在编程方面多加小心。很明显,这种方式算不上解决方案。人们仍然在校验用户输入值方面出现错误,最终接受了带有恶意的用户输入值。换句话说,单凭我们所有人更努力地工作,是无法根本解决这种问题的。

真正的解决方案在于,SQL 语句本身的任意性,并要求所有现存不变量都符合任意的等价结构的规则。无需程序员的干预,就能自动完成。

攻击者不得不符合一种未知的、任意的 brainfuck 语法的规则。想要符合一组未知的规则,将是难以解决的问题。因此,攻击者通常无法得手。

有的时候我们需要注入smali调用Log输出,打印字符串的值。 比如说: 如果我们要打印下面v1的值。 new-instance v1, Ljava/lang/String; const-string v7, “this is my string” invoke-direct {v1, v7}, Ljava/lang/String;->(Lja […]

控制反转(Inversion of Control,英文缩写为IoC)是一个重要的面向对象编程的法则来削减计算机程序的耦合问题,也是轻量级的Spring框架的核心。其中,依赖注入(Dependency Injection,简称DI)是IoC的流行实现方式。以前,做SSH项目的时候简单地用过Spring框架,该框架相当于给我们提供了一个大容器,我们只需在XML配置文件中给出对象的定义,再以XML配置的类名通过反射机制生成对象,该容器就可统一管理所有对象的生命周期、依赖关系...,提高了程序的灵活性和可维护性。当时,还是停留在使用上并没有好好去理解里面的原理,这两天正好看到一篇文章,深入浅出地讲解了依赖注入原理,并且采用目前我热情使用的javascript语言给出了一个实现,于是我就好好的研究了一下。

我喜欢引用这句话,“程序是对复杂性的管理”。计算机世界是一个巨大的抽象建筑群。我们简单的包装一些东西然后发布新工具,周而复始。现在思考下,你所使用的语言包括的一些内建的抽象函数或是低级操作符。这在JavaScript里是一样的。

迟早你需要用到其他开发人员的抽象成果——即你依靠别人的代码。我喜欢依赖自由(无依赖)的模块,但那是难以实现的。甚至你创建的那些漂亮的黑盒子组件也或多或少会依赖一些东西。这正是依赖注入大显身手的之处。现在有效地管理依赖的能力是绝对必要的。本文总结了我对问题探索和一些的解决方案。

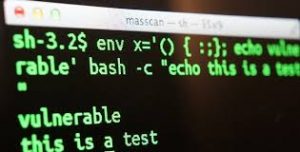

很多人或许对2014上半年发生的安全问题“心脏流血”(Heartbleed Bug)事件记忆颇深,14年9月,又出现了另外一个“毁灭级”的漏洞——Bash软件安全漏洞。这个漏洞由法国GNU/Linux爱好者Stéphane Chazelas所发现。随后,美国电脑紧急应变中心(US-CERT)、红帽以及多家从事安全的公司于周三(北京时间9月24日)发出警告。

几个月在我的微博上说过要建一个程序员疫苗网站,希望大家一起来提交一些错误示例的代码,来帮助我们新入行的程序员,不要让我们的程序员一代又一代的再重复地犯一些错误。很多程序上错误就像人类世界的病毒一样,我们应该给我们的新入行的程序员注射一些疫苗,就像给新生儿打疫苗一样,希望程序员从入行时就对这些错误有抵抗力。

继上次struts远程代码执行漏洞后,前段时间又发布了一个远程代码执行漏洞。影响范围极广,利用方式相对上次要苛刻一点,但是读完本文,批量抓鸡不难。

漏洞介绍:可扩展标记语言 (Extensible Markup Language, XML) ,用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。 XML是标准通用标记语言 (SGML) 的子集,非常适合 Web 传输。XML 提供统一的方法来描述和交换独立于应用程序或供应商的结构化数据。80sec发现目前一些普遍使用xml的场景中都存在一种古老的XML实体注入漏洞,这可能导致较为严重的安全...

SQL注入漏洞曾经是Web应用程序的噩梦,CMS、BBS、Blog无一不曾受其害。SQL注入的原理以往在Web应用程序访问数据库时一般是采取拼接字符串的形式,比如登录的时候就是根据用户名和密码去查询:string sql = "SELECT TOP 1 * FROM [User] WHERE UserName = \'" + userName + "\' AND Password = \'" + password + "\'";其中userName和password两个变量的值是由用户输入的。在userName和password都合法的情况下,这自然没有问题,但是...

[ 共10篇文章 ][ 第1页/共1页 ][ 1 ]

近3天十大热文

-

[612] 招聘技巧一二

[612] 招聘技巧一二 -

[17] 配合jquery实现异步加载页面元素

[17] 配合jquery实现异步加载页面元素 -

[15] 豆瓣是啥?

[15] 豆瓣是啥? -

[15] 在ssh服务里使用chroot

[15] 在ssh服务里使用chroot -

[15] 我的git笔记

[15] 我的git笔记 -

[14] 自建DNS以防止GFW干扰

[14] 自建DNS以防止GFW干扰 -

[14] 密度聚类算法之OPTICS

[14] 密度聚类算法之OPTICS -

[14] linux内核研究笔记(一)内存管理 – p

[14] linux内核研究笔记(一)内存管理 – p -

[13] 使用document.domain和ifra

[13] 使用document.domain和ifra -

[12] 可用性测试好助手——Morae软件的应用

[12] 可用性测试好助手——Morae软件的应用

赞助商广告