您现在的位置:首页

--> 安全

谈信息安全和业务浪涌,我们不得回顾一下信息安全的三个属性CIA:机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)的可用性,业务浪涌则和可用性密切相关。

我们知道针对A(可用性)的攻击最常见的是DDoS和DoS,然而真实环境中非攻击带来的可用性问题也是非常普遍的现象,有些影响了使用体验,例如:双“十一”电商;有些则影响了民生,例如:春运票务;有些则影响国计,例如:核酸码,自抗疫以来,多地出现过核酸码服务无法满足大量访问需求的现象,给抗疫工作带来了困扰。

而以上拥塞,都可以用浪涌来解释。

将vps在公网上,难免会有居心叵测的人扫描,及时换了非标准的端口,依旧难以避免。因此编写一条Bash命令,放在crontab里,发现坏人立刻封掉ip。

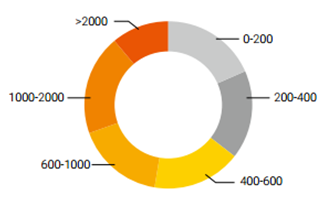

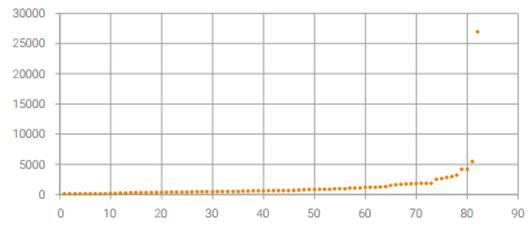

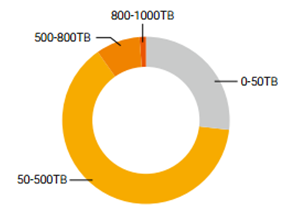

我们注意到,“惯犯承担了约40%的攻击事件,其中僵尸网络活动和DDoS攻击是惯犯们的主流攻击方式。”由于僵尸网络活动和DDoS攻击通常以协作方式从多个来源发起,因此多个惯犯以群体方式勾结“作案”就毫不奇怪了。我们将这样的群体称为“IP团伙”(IP Chain-Gang)。在本报告中,我们基于绿盟科技自2017年以来所搜集的DDoS攻击数据,识别了多个IP团伙并研究了他们的团伙行为。

采用这种研究方法背后的逻辑是:既然各IP团伙均由某一个或一组攻击控制者控制,那么同一个团伙在不同的攻击中必然会表现出相似的行为。我们希望,通过研究团伙的历史行为给该团伙建立一个“团伙画像”,以便更准确地描述其背后的攻击控制者的行为方式、偏好的攻击方法和特征,以便更有效地防御这些团伙未来可能发起的攻击,防患于未然。

很多 APP 产品都有通信加密的需求,一部分出于市场的要求,比如苹果对于“ATS”的强制性规定,一部分出于自身安全的考虑,比如对账号和密码的保护。这些需求大部分都可以用简单的 HTTP -> HTTPS 升级来搞定,而且几乎不用付出什么成本(除加解密的计算开支外),例如使用我之前文章介绍到的 Let's Encrypt 免费证书。

但还有一类特殊的需求,HTTPS 解决不了,也就是防协议分析的需求。很多 APP 开发者应该知道,只要在手机里安装一个代理 CA 证书,就可以实现中间人攻击,通过代理软件抓到 HTTPS 包的明文内容。虽然这样的攻击很难在公开网络上进行,但对自己的手机进行抓包分析,作为 APP 和服务端通信的调试手段是被广泛使用的。

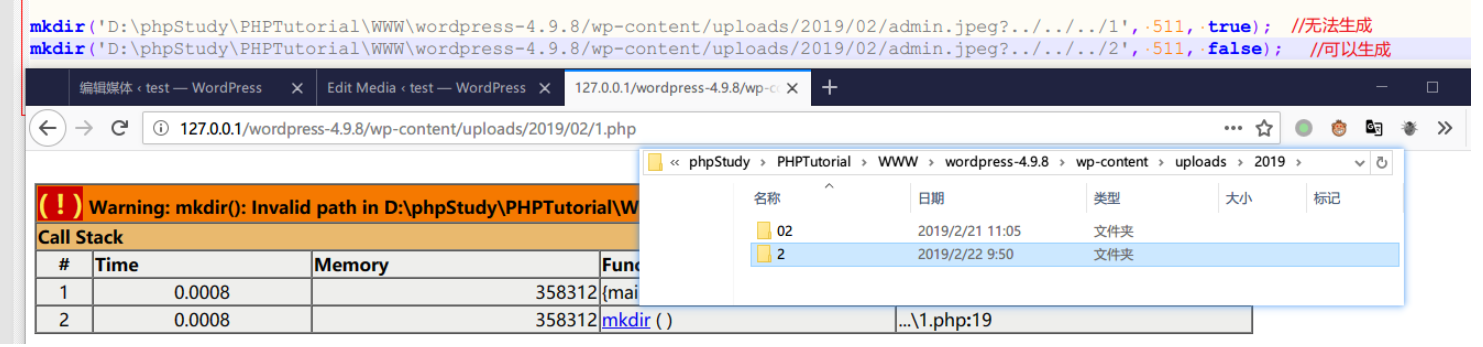

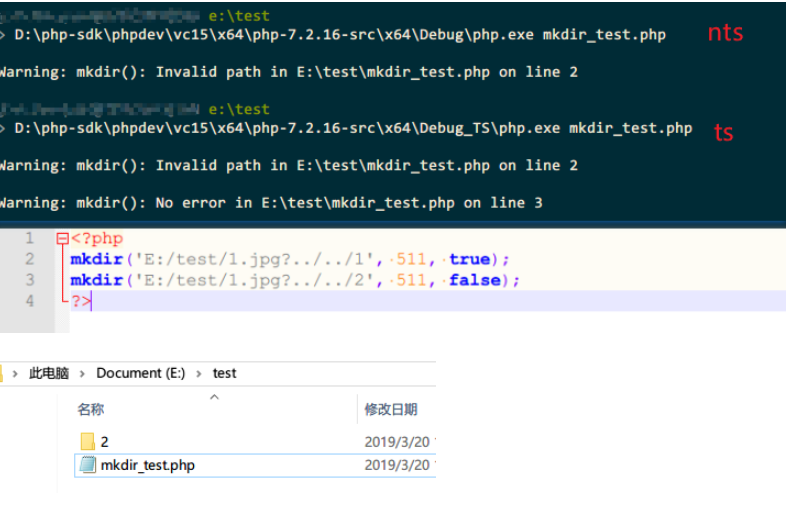

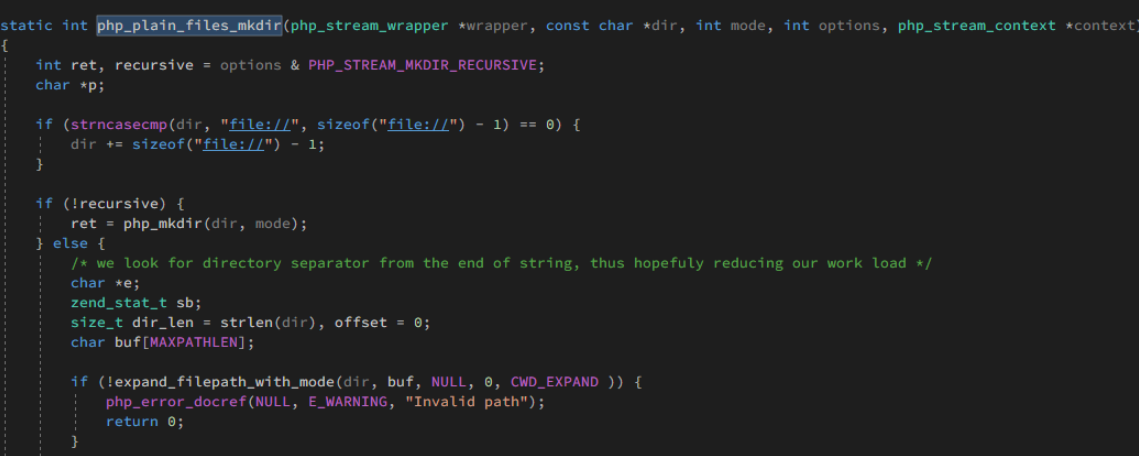

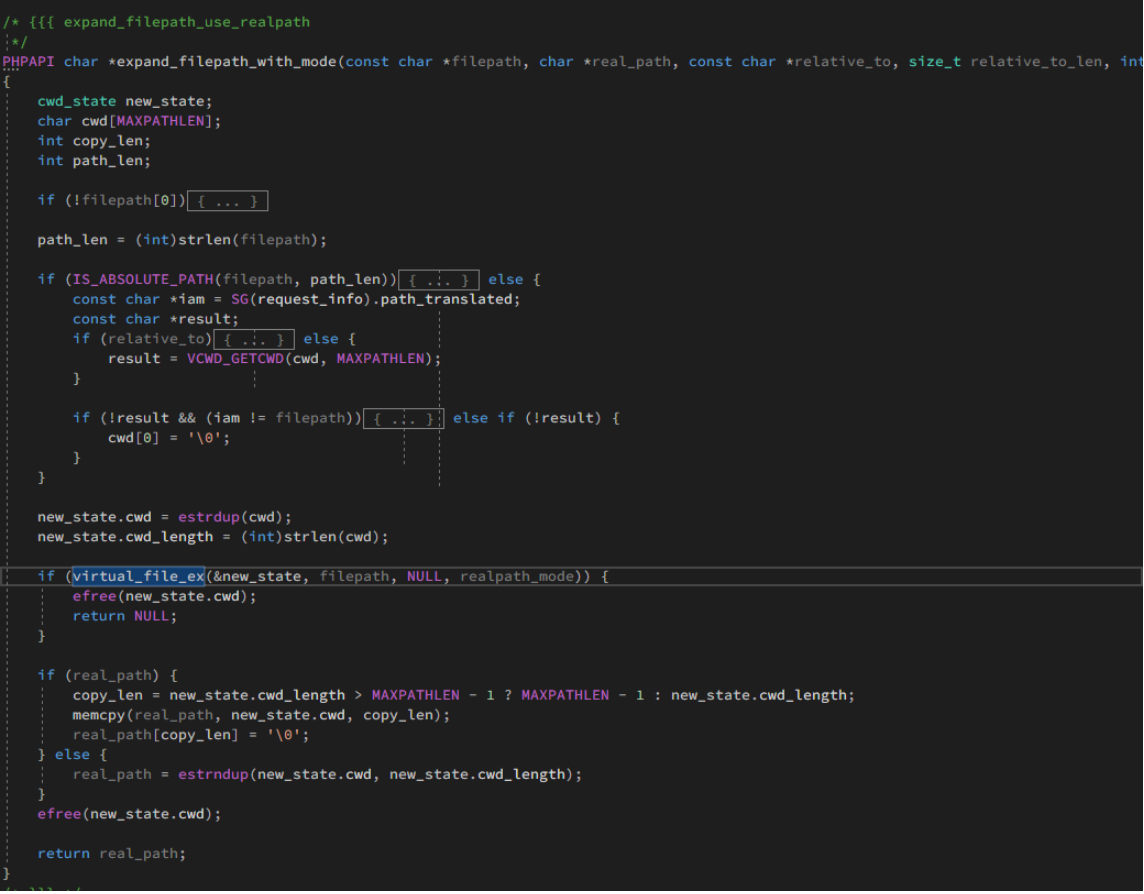

本文通过php中mkdir()函数在不同环境下表现结果不一致的现象,分析了php内核对mkdir()函数的实现,引申出php中线程安全与非线程安全两个重要的机制。

学习密码学背后的基本概念,主要是保密性、完整性和身份认证。

安全通信正快速成为当今互联网的规范。从 2018 年 7 月起,Google Chrome 将对全部使用 HTTP 传输(而不是 HTTPS 传输)的站点开始显示“不安全”警告。虽然密码学已经逐渐变广为人知,但其本身并没有变得更容易理解。Let's Encrypt 设计并实现了一套令人惊叹的解决方案,可以提供免费安全证书和周期性续签;但如果不了解底层概念和缺陷,你也不过是加入了类似“货物崇拜cargo cult”的技术崇拜的程序员大军。

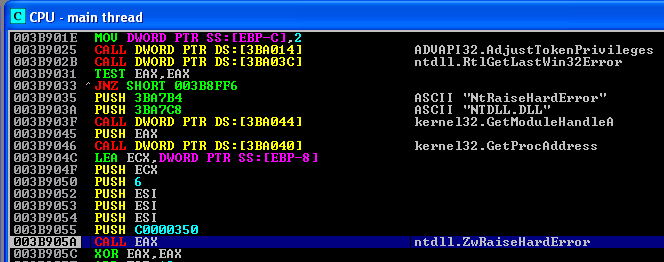

有关Petya和NotPetya的文章这段时间已经铺天盖地了。大家都知道Petya和NotPetya是利用了永恒之蓝的漏洞,修改用户主引导记录(MBR),从而实现文件的加密。可是它们之间的具体区别是什么呢?本篇文章着重从技术角度分析了Petya和NotPetya的关键不同点。

哪怕到了最近几年,数据库被黑客完整下载的安全事件,也是层出不穷,程序员世界戏称为“脱裤”,好像光屁股一样羞耻。比如,刚过去不久的 CSDN,小米,多玩,等等事件都还历历在目。所以,程序员写代码决不能抱有侥幸心里,用户的密码,是最最隐私的东西,一定要妥善处理,一旦泄露,会给用户和服务网站都带来不可估量的损失。

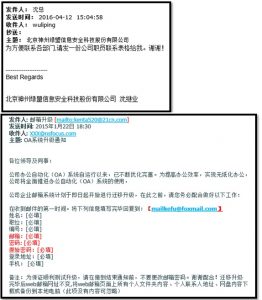

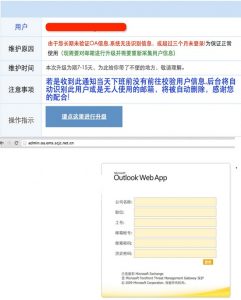

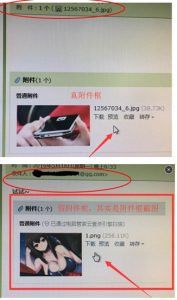

邮件是我们日常工作中进行交流、获取工作信息或文件的最重要通道,由于凡是知道你邮箱的人都可以给你发邮件,因此这个通道很早就被不良企图者盯上,用于实施一些恶意行为。邮件是社工或APT的重要入口或着手点,这也已经成为网络安全行业的共识。那么,我们日常可能会接触到哪些恶意邮件,如何防范呢?这里总结了一些常见的恶意邮件类型以及一些极其简单实用的建议,给大家日常参考。

为防止服务器端的资源被客户端的计算机程序滥用或攻击,服务器需要区分当前用户是计算机还是人类,一般在网站的关键操作位置都会采用验证码技术来区分。围绕验证码展开的攻防技术在Web安全中有着重要地位,本文将从验证码的工作原理出发,介绍验证码实现上容易产生的问题,并对其攻防技术现状和未来做一个简要介绍。

传统网络电信诈骗的过程中,诈骗者必需诱导受害人完成转账;而移动场景下,诈骗者仅依靠植入用户手机的Android木马,就能在受害人不知情的情况下完成远程转账。 Android木马为网络电信诈骗增加了丰富的攻击方法,包括隐私窃取、短信拦截、远程控制和钓鱼等。

传统网络电信诈骗工具包括Web钓鱼网站、PC受控端和后台服务器,诈骗者利用这组工具窃取用户银行账户信息、监控用户PC并诱导用户完成转账。 传统网络诈骗的过程中,诈骗者能够成功诱导用户转账是诈骗成功的关键,因而用户感知度比较高。

某网站被曝“信息泄露”事件,使拖库、撞库这两个黑产中的专有术语再次呈现于公众舆论面前。本文从攻击实现角度,对拖库、撞库攻击进行简单分析;从安全防护设计、建设运维角度,给出针对这两种攻击实践总结的安全防御40条策略。希望本文能够抛砖引玉,给互联网网站开发、设计、运维的IT工作人员扩展思路,从而提高互联网网站防范信息泄露的综合安全能力。

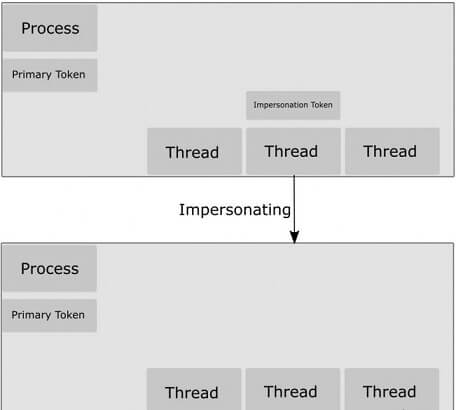

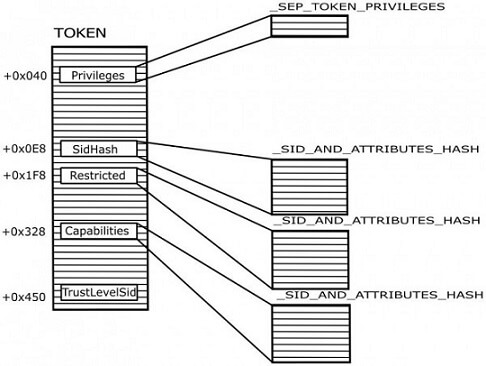

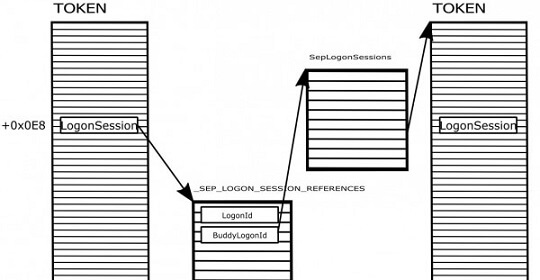

在操作系统中,当我们提到安全的时候,意味着有一些资源需要被保护,在Windows操作系统中,这些被保护的资源大多以对象(Object)的形式存在,对象是对资源的一种抽象。每个对象都可以拥有自己的安全描述符(Security Descriptor),用来描述它能够被谁、以何种方式而访问。

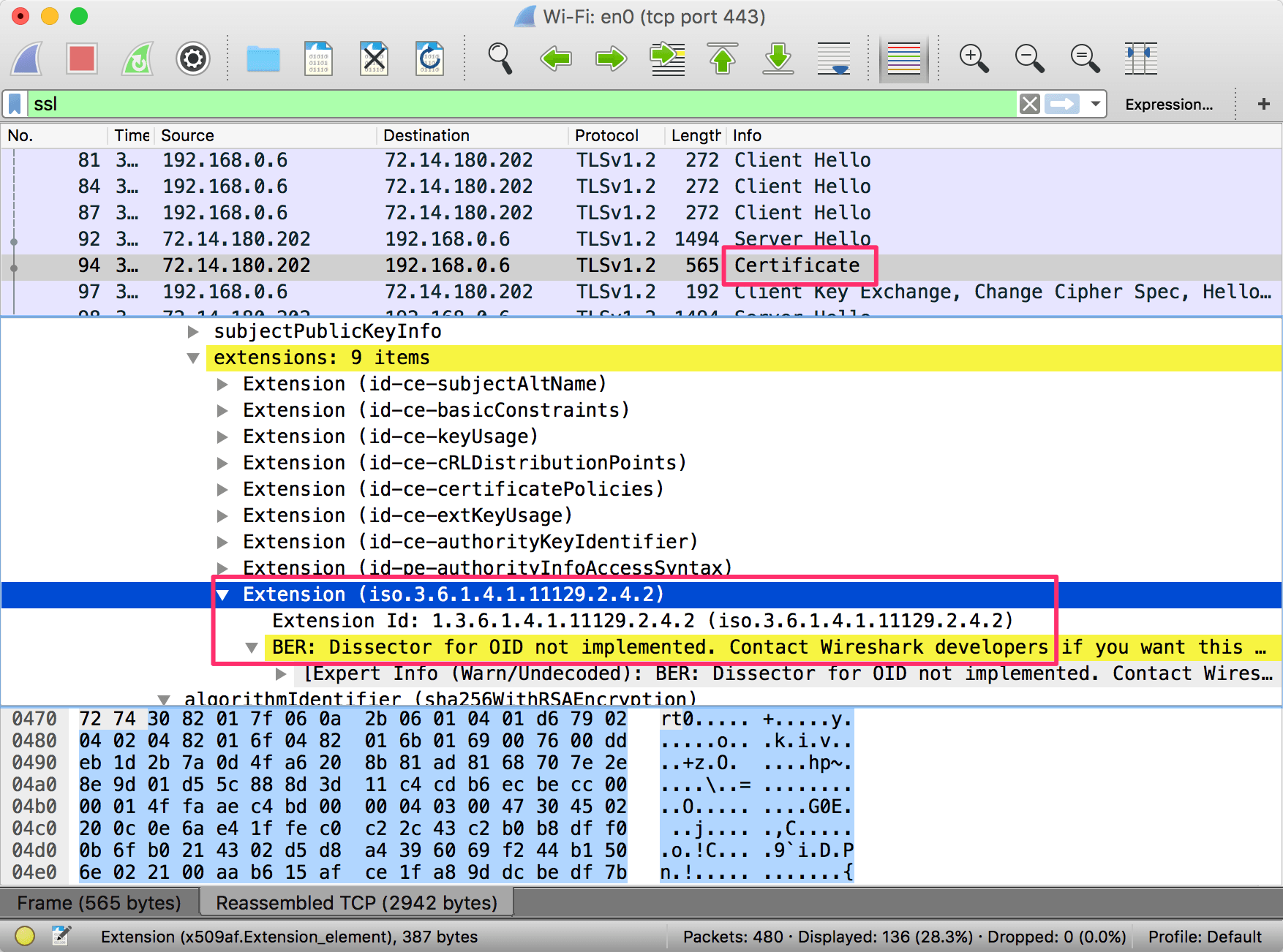

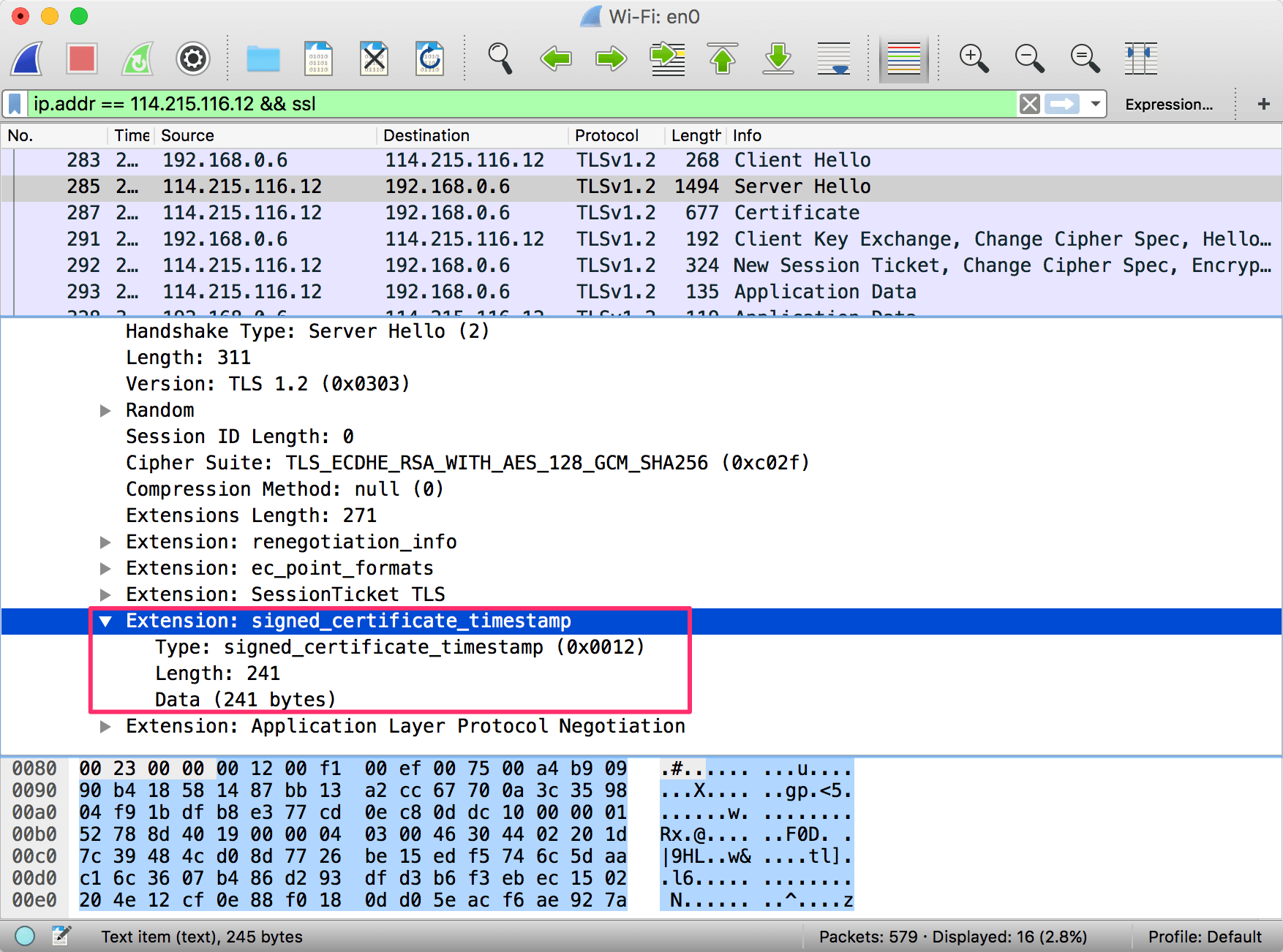

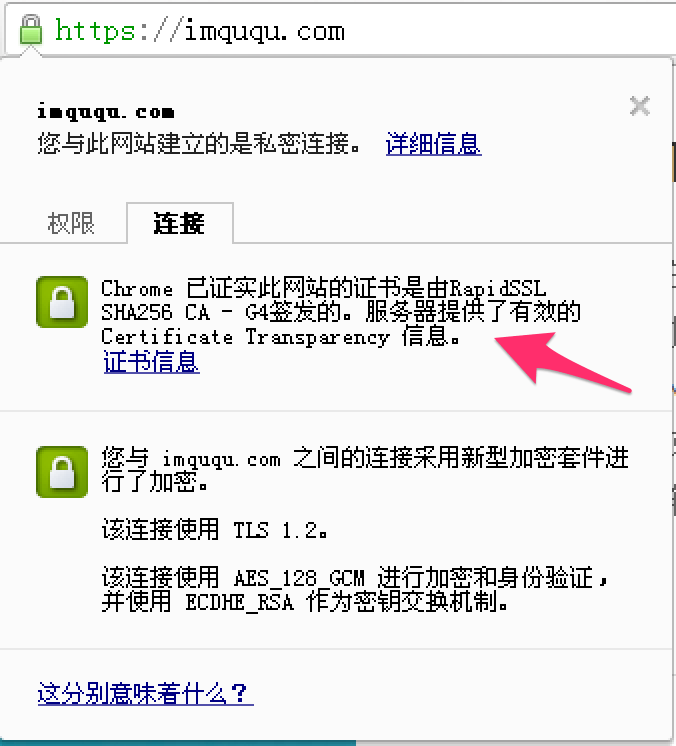

最近本站 HTTPS 方面有两个变化:一是本站域名(imququ.com)加入了 Chrome 的 HSTS Preload List,从 Chrome 49 开始生效;二是我给本站 HTTPS 证书启用了 Certificate Transparency 策略。HSTS Preload List 在我之前的文章中写过,更多介绍及如何申请加入请点这里。本文主要介绍 Certificate Transparency。

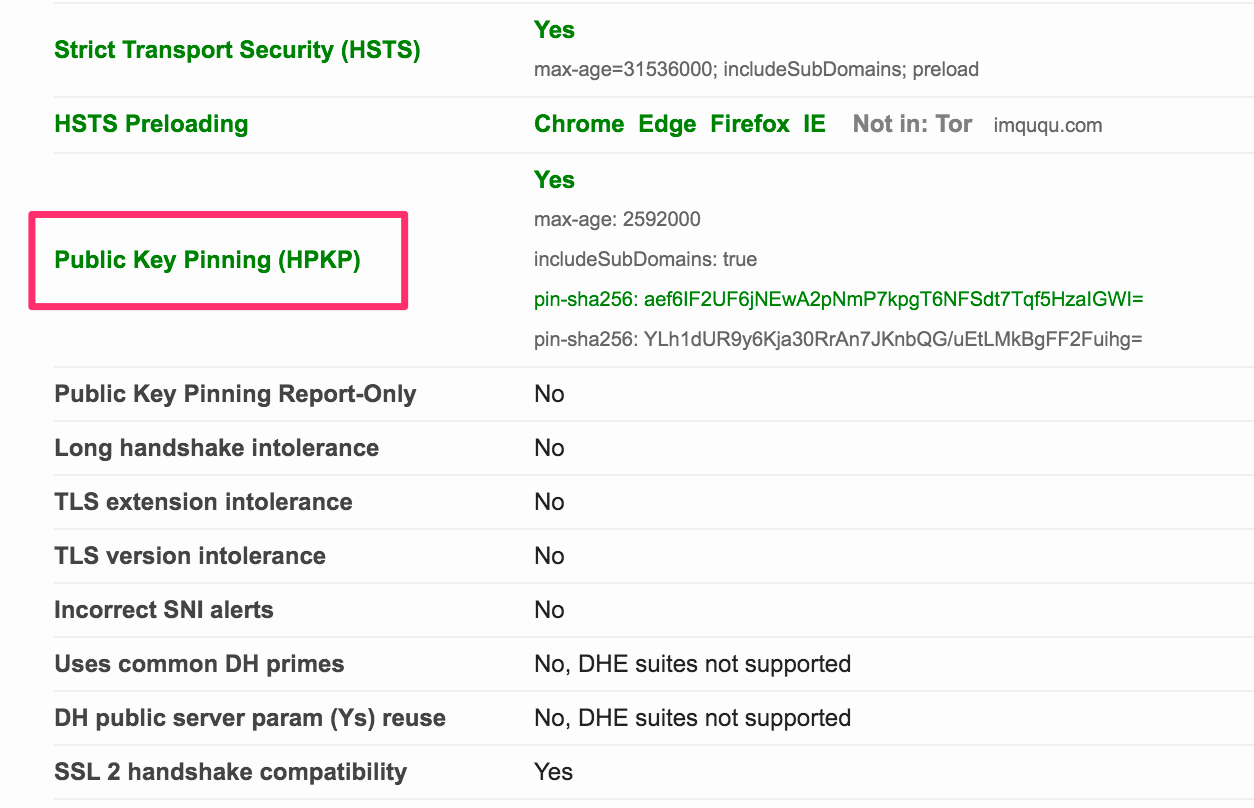

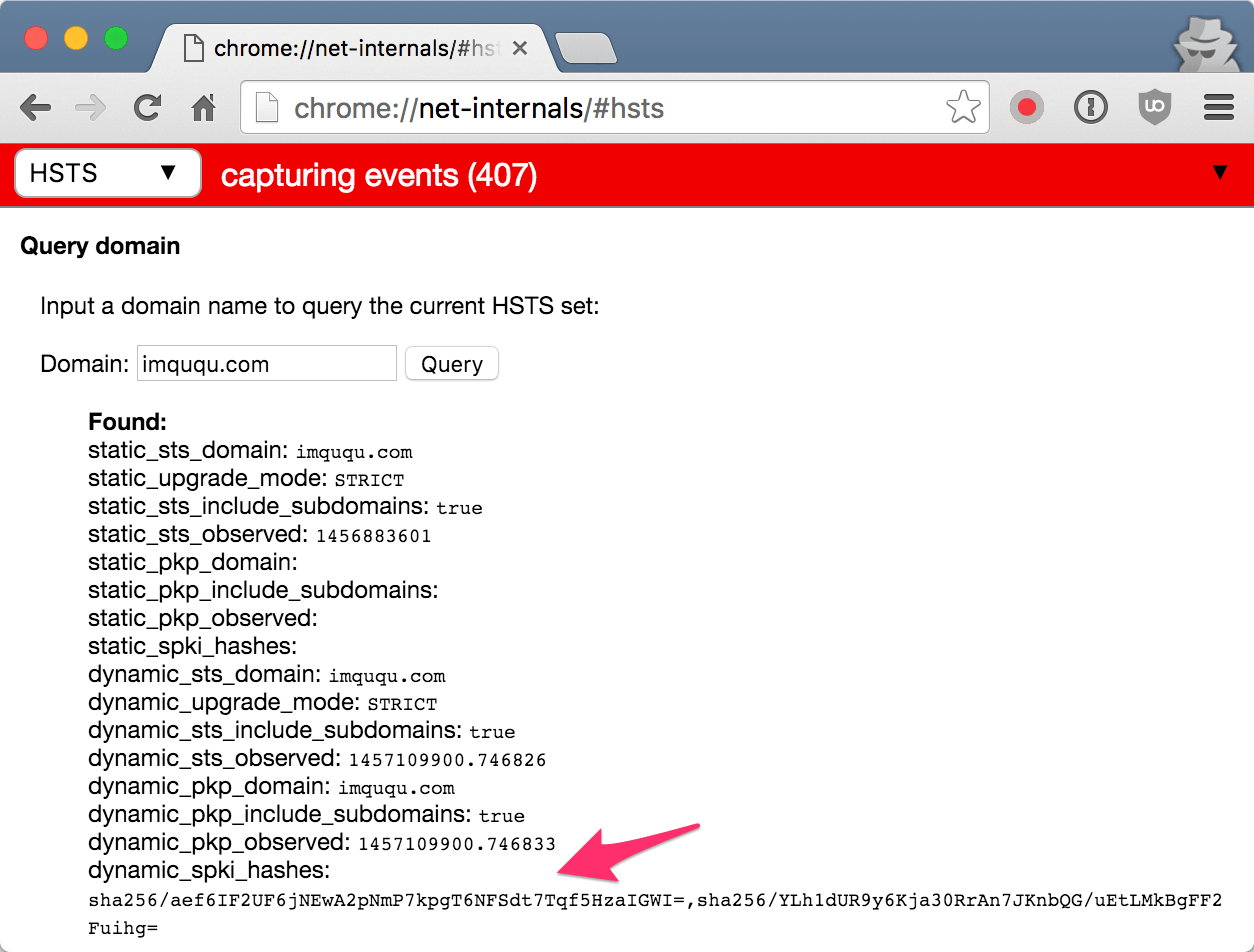

上篇文章中,我介绍了由 Google 推动的 Certificate Transparency 技术,它旨在通过开放的审计和监控系统,提高 HTTPS 网站证书安全性。本文要介绍的 HTTP Public Key Pinning(HPKP),也是用来防范由「伪造或不正当手段获得网站证书」造成的中间人攻击,但有着与 CT 不同的思路。

我们知道,受信任的 CA(证书颁发机构)有好几百个,他们成为整个网站身份认证过程中一个较大的攻击面。现有的证书信任链机制最大的问题是,任何一家受信任的 CA 都可以签发任意网站的站点证书,这些证书在浏览器看来,都是合法的。前面提到的 CT 技术能改善这种情况,但 CT 还没有普及,现阶段浏览器不能贸然阻断没有提供 SCT 信息的 HTTPS 网站。

浏览器插件已经成为了浏览器的必备品,但是市场上的插件也良莠不齐,甚至部分插件切换用户隐私,如浏览器的历史记录。笔者就遇到了这样一个插件,就是著名的手势插件:crxMouse Chrome Gestures,更可气的是已经用了这个插件一年多了。

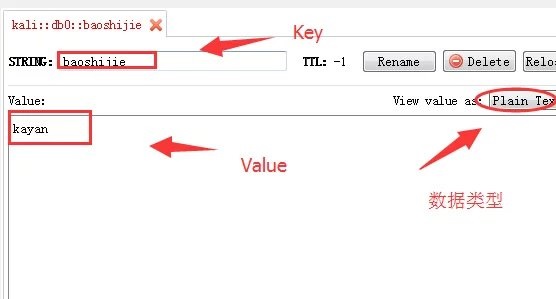

本文作者带大家了解什么是Redis,并且了解Redisc客户端redis-cli、Redis Desktop Manager、Redis的常用的Key操作命令、配置命令,讲解Redis未授权利用配合SSH免密码登录,并且解决利用Redis写公钥依然无法登录的情况以及相关的修复方案,欢迎讨论。

SlemBunk最初由FireEye发现,后来其他一些安全公司也相继发现,作者有幸拿到该样本,分析该木马发现其设计精妙绝伦,可在此基础上做进一步演变。该样本伪造成其他一些常用android应用,欺骗用户输入信用卡相关敏感信息,下面我们就一步步分析。

近3天十大热文

-

[279] Go Reflect 性能

[279] Go Reflect 性能 -

[15] [译]Google Chrome中的高性能网

[15] [译]Google Chrome中的高性能网 -

[11] Mac下.apk的反编译

[11] Mac下.apk的反编译 -

[10] PHP上传文件类型彻底判断方案及PHP+ng

[10] PHP上传文件类型彻底判断方案及PHP+ng -

[10] webapp网页调试工具Chrome Dev

[10] webapp网页调试工具Chrome Dev -

[10] 精于图片处理的10款jQuery插件

[10] 精于图片处理的10款jQuery插件 -

[9] PHP加速器 eaccelerator 缓存

[9] PHP加速器 eaccelerator 缓存 -

[9] 在FreeNAS/BSD搭建基于Nginx+

[9] 在FreeNAS/BSD搭建基于Nginx+ -

[8] rsync同步的艺术

[8] rsync同步的艺术 -

[8] Linux常用系统信息查看命令

[8] Linux常用系统信息查看命令

赞助商广告