Petya和NotPetya的关键技术性区别

有关Petya和NotPetya的文章这段时间已经铺天盖地了。大家都知道Petya和NotPetya是利用了永恒之蓝的漏洞,修改用户主引导记录(MBR),从而实现文件的加密。可是它们之间的具体区别是什么呢?本篇文章着重从技术角度分析了Petya和NotPetya的关键不同点。

区别点1:XOR key

Petya和NotPetya都是读取MBR并用一个简单的XOR key对其进行加密。唯一的区别在于Petya使用了0x37作为key,而NotPetya使用0x07作为key。

Petya使用0x37图示

NotPetya使用0x07图示

区别点2:Mini-Kernel的责任

Petya通过运行一个mini-kernel来替换原始内核。该代码负责加密过程、显示假的磁盘修复工具chkdsk、闪烁的骷髅图像、以及勒索信息。NotPetya的mini-kernal的不同之处在于其中不包括骷髅图片。

区别点3:重启风格

在将恶意MBR和mini-kernel代码写入受感染磁盘后,Petya和NotPeya都是通过重启系统来启动病毒感染的第二阶段。

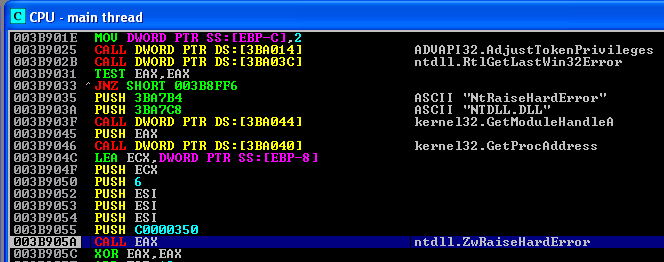

不同之处在于,Petya使用了NtRaiseHardError API来重启系统,而NotPetya通过使用CreateProcessW API在设定的时间执行命令“shutdown.exe /r /f”来重启。

Petya的启动流程

NotPetya的启动流程

区别点4:骷髅显示

Petya在假的CHKDSK操作完成之后显示一个红色的骷髅。而Notpetya也在加密文件的时候显示一个假的CHKDSK操作,但是后续并没有骷髅显示。

Petya字符串

下图是NotPetya的虚拟内存截图,其中包含了假的CHKDSK字符串和勒索信息,却在本应该包含骷髅头像的地方留了白。

NotPetya字符串

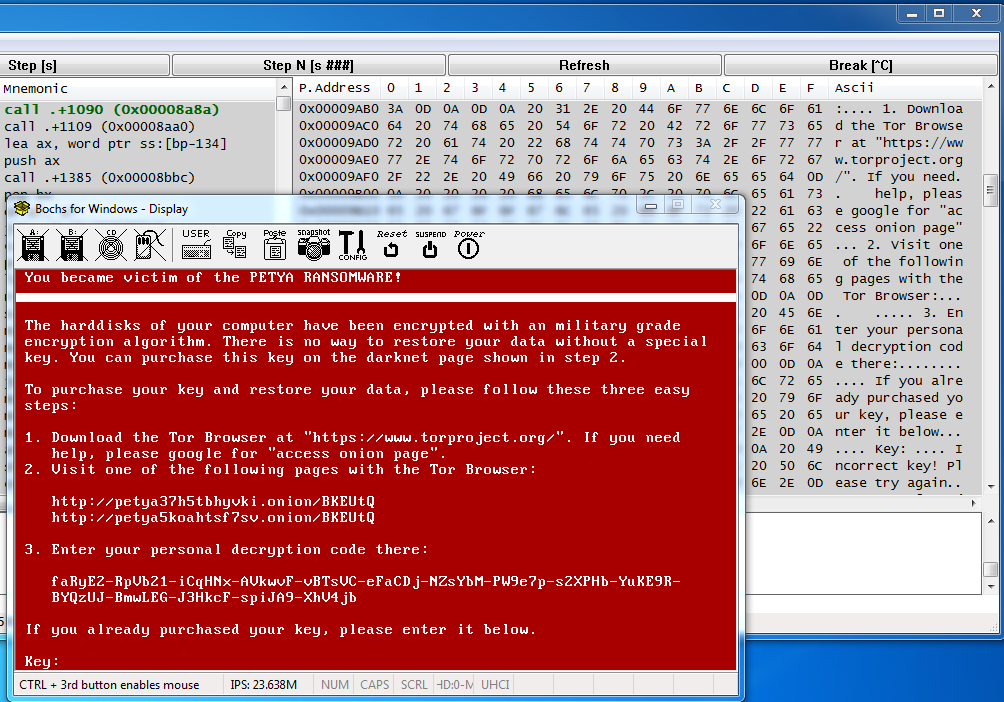

区别点5:勒索信息

Petya和NotPetya的勒索信息完全不同,见下图:

Petya勒索信息

NotPetya勒索信息

绿盟科技温馨提示:

支付黑客要求的赎金并不能保证你的文档完璧归赵。你需要的是一个良好的文件备份机制。现在大家都采用实时备份,可是实时也意味着病毒侵入之后你的备份数据也会感染。所以,独立的离线数据备份也是必不可少的,它能够保证你的数据在大规模攻击中存活下来。

扫一扫订阅我的微信号:IT技术博客大学习

- 作者:汤夏菁 来源: 绿盟科技博客

- 标签: notpetya petya

- 发布时间:2017-10-15 09:38:27

-

[1152] WordPress插件开发 -- 在插件使用

[1152] WordPress插件开发 -- 在插件使用 -

[60] 解决 nginx 反向代理网页首尾出现神秘字

[60] 解决 nginx 反向代理网页首尾出现神秘字 -

[51] Java开发岗位面试题归类汇总

[51] Java开发岗位面试题归类汇总 -

[44] web开发设计人员不可不用的在线web工具和

[44] web开发设计人员不可不用的在线web工具和 -

[33] Rax 系列教程(长列表)

[33] Rax 系列教程(长列表) -

[33] 手机产品设计方向

[33] 手机产品设计方向 -

[32] 一句话crontab实现防ssh暴力破解

[32] 一句话crontab实现防ssh暴力破解 -

[30] 如何建立合适的索引?

[30] 如何建立合适的索引? -

[28] oracle技术方面的路线

[28] oracle技术方面的路线 -

[28] 程序员疫苗:代码注入

[28] 程序员疫苗:代码注入