IP团伙行为分析(更新中文版报告)

本报告是IP团伙主题系列中的开篇之作。绿盟科技后续计划研究团伙成员如何进化与联系,以及如何基于此构建更有效的防御措施。首次将DDoS攻击作为协同团伙活动进行研究,从这一全新角度来研究DDoS攻击,可以获得一些独特见解,有助于我们更好地检测、缓解、取证分析甚至预测DDoS攻击。

1、概述与执行摘要

在《绿盟科技2018年上半年网络安全观察》[1]报告中,我们注意到,“惯犯承担了约40%的攻击事件,其中僵尸网络活动和DDoS攻击是惯犯们的主流攻击方式。”由于僵尸网络活动和DDoS攻击通常以协作方式从多个来源发起,因此多个惯犯以群体方式勾结“作案”就毫不奇怪了。我们将这样的群体称为“IP团伙”(IP Chain-Gang)。在本报告中,我们基于绿盟科技自2017年以来所搜集的DDoS攻击数据,识别了多个IP团伙并研究了他们的团伙行为。

采用这种研究方法背后的逻辑是:既然各IP团伙均由某一个或一组攻击控制者控制,那么同一个团伙在不同的攻击中必然会表现出相似的行为。我们希望,通过研究团伙的历史行为给该团伙建立一个“团伙画像”,以便更准确地描述其背后的攻击控制者的行为方式、偏好的攻击方法和特征,以便更有效地防御这些团伙未来可能发起的攻击,防患于未然。

在本报告中,我们介绍了IP团伙的概念,对团伙行为进行了重点统计分析。根据分析,我们发现:

这些团伙成员虽然只占全部攻击者中的一小部分(2%),但却发起了相当大一部分(20%)的攻击;

20%的团伙对约80%的团伙攻击流量负责;

反射攻击,特别是大流量攻击,是各团伙最青睐的攻击方法;

各团伙通常并未完全发挥其潜力,但是,了解它们的能力极限对于规划防御非常重要。

本报告是IP团伙主题系列中的开篇之作。在后续报告中,我们计划研究团伙成员如何进化与联系,以及如何基于此构建更有效的防御措施。

据我们所知,以团伙为单位对DDoS攻击进行研究在全球尚属首次。从这一全新角度来研究DDoS攻击,可以获得一些独特见解,有助于我们更好地检测、缓解、取证分析甚至预测DDoS攻击。

[1] https://nsfocusglobal.com/2018-h1-cybersecurity-insights/

2、识别IP团伙

为识别IP团伙,我们首先分析了绿盟科技自2017年以来所搜集的DDoS攻击数据,并按步骤进行了下述操作(有关该团伙识别算法的更多信息,请参阅《检测IP团伙:组织有序的战略性僵尸》[2]):

确定一次协同攻击中的攻击者并将其划归一组。这里,我们将协同攻击定义为针对某一目标在大约同一时间发起的攻击。由于这些攻击者协同工作,因此有理由相信他们被同一个攻击控制者控制。

如果上一步中有两个组重叠或其行为非常“相似”,则将其合并为一个更大的组。重复此合并过程,直到不再存在重叠的组。在此过程中,用到了一套复杂的机器学习算法来确定“相似性”阈值。

去掉组中的“偶然攻击者”(仅参与一小部分攻击的攻击者),提取每个攻击组的核心成员,得出我们所称的“IP团伙”。

通过这一步骤,我们确定了80多个活跃的IP团伙。在本研究中,我们在算法中选择了相当严格的参数,因此,这些团伙中的所有成员都是实实在在的惯犯。每个惯犯都在我们的研究期间进行了多次攻击。因此,尽管这些团伙成员的数量仅占我们数据集中所有攻击者的2%,但它们发起的攻击约占所有攻击的20%。

应该注意的是,这些IP团伙的组成是动态变化的,原因是随着时间的推移,有的成员会离开(可能是因为系统所有者移除了恶意软件并修补了攻击控制者入侵系统所利用的安全漏洞),而同时又会有新成员加入(新系统被恶意软件感染并成为僵尸网络成员)。本报告中,我们将研究期间的团伙行为视为静态。在未来的研究中,我们将考虑动态性质。

[2] https://www.researchgate.net/publication/326162077_Detection_of_IP_Gangs_Strategically_Organized_Bots

3、IP团伙统计分析

在确定团伙之后,我们从几个不同的角度研究了各团伙的行为。除非另有说明,本节中提及的数字均为同一团伙中的所有成员的累计计数。

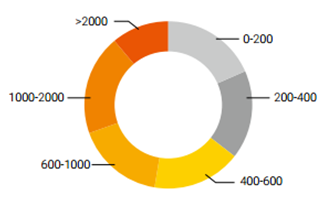

3.1 IP团伙规模(成员数量)

下图展示了IP团伙规模的分布情况。大多数团伙成员不到1000,但我们也发现有一个团伙的成员高达26,000多。

图1 IP团伙规模

IP团伙成员数量

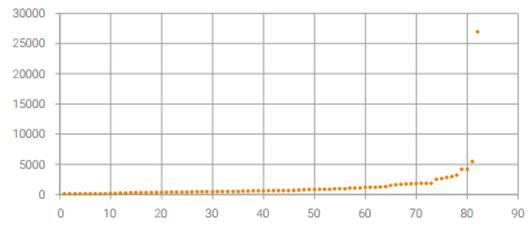

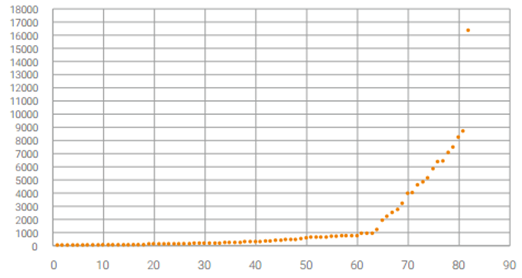

下图展示了我们所识别的各IP团伙的规模分布,按团伙大小统计。图中的每个点代表一个团伙,共有82个团伙。

图2 IP团伙规模(按各团伙成员数量统计)

IP团伙成员数量分布

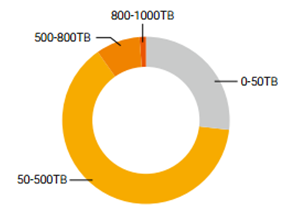

3.2 攻击总流量

下图展示了团伙发起的攻击总流量分布,涵盖了来自同一团伙所有成员的全部攻击。虽然不同团伙的攻击总流量看似存在巨大差异,但在我们研究期间,大多数团伙的攻击总流量都超过了50TB。

图3 攻击总流量分布

攻击总流量

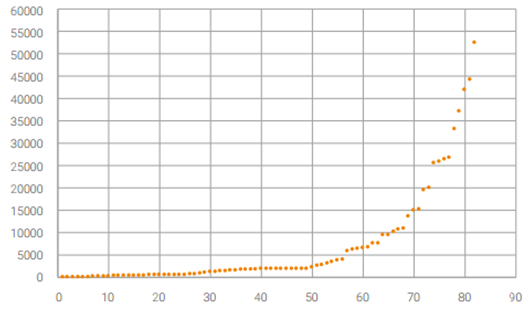

图4 攻击总流量(按各团伙攻击统计)

攻击总流量(GB)

3.3 攻击总次数

下图展示了各团伙发起的DDoS攻击事件的数量,按事件次数统计。毫不意外,大约20%的团伙发起了80%的攻击。

图5 攻击总次数(按各团伙攻击统计)

攻击事件次数

3.4 团伙攻击目标数量

下图展示了各团伙所攻击的目标数量,按人数统计。我们看到,80%的团伙攻击目标不到1000,但有一个团伙攻击了约15%的目标。

图6 攻击目标人数(按各团伙攻击统计)

攻击目标数量

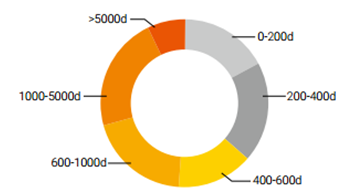

3.5 攻击总时长

下图展示了同一团伙所有成员的总累计攻击时长的分布情况。有些团伙的总攻击时长高达5000多天,但多数团伙不到1000天。

图7 总攻击时长

团伙攻击时长

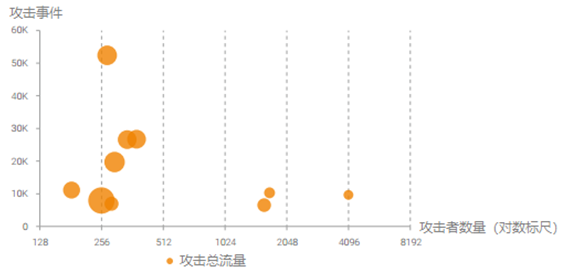

3.6 团伙规模、攻击次数与攻击总流量比较

我们一般总感觉,较大的团伙会发动较多攻击,且产生的攻击总流量也较大,但事实并非如此。如下图所示,与更大规模的IP团伙相比,拥有较少成员的团伙可能会发动更多攻击并发出更多攻击流量。

下图展示了按总流量排名的前10个团伙,X轴为IP团伙规模(对数标尺),Y轴为攻击次数,攻击总流量以不同大小的橙色气泡表示。

图8 团伙规模、攻击次数及攻击总流量对比

Top 10 IP团伙的攻击事件次数 - 攻击者数量 - 攻击总流量

如上图所示,气泡较大并不一定表示攻击者数量或攻击次数就多。具体来看,某拥有274名成员的团伙攻击频率极高(> 50K),超过了所有其他团伙。而最大的气泡(即攻击总流量最大)对应的团伙拥有较少成员(256),攻击次数也较少(<10K)。这说明,该特定团伙中的攻击者应该拥有更多带宽资源可以利用。

3.7 攻击类型(方法)

在研究DDoS攻击时,攻击方法的研究也很重要。不同的方法具有不同的特性,如产生的流量、实现和检测难度、系统依赖性等。

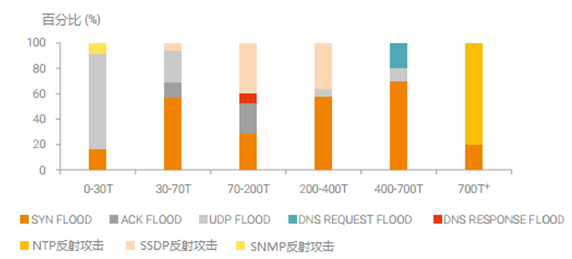

3.7.1 攻击类型与攻击总流量

下图按攻击总流量区间展示了各种攻击的分布。

图9 攻击类型与攻击总流量

按攻击规模统计的IP团伙攻击类型

由于其出色的放大性能,NTP反射攻击产生的流量在大流量攻击中占比最大,而SYN Flood攻击则最为普遍(很可能由于攻击方法简单)。这两种攻击再加上UDP Flood和SSDP反射攻击构成了最主要的攻击类型。

3.7.2 单一攻击与混合攻击

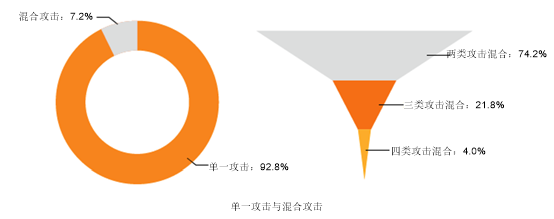

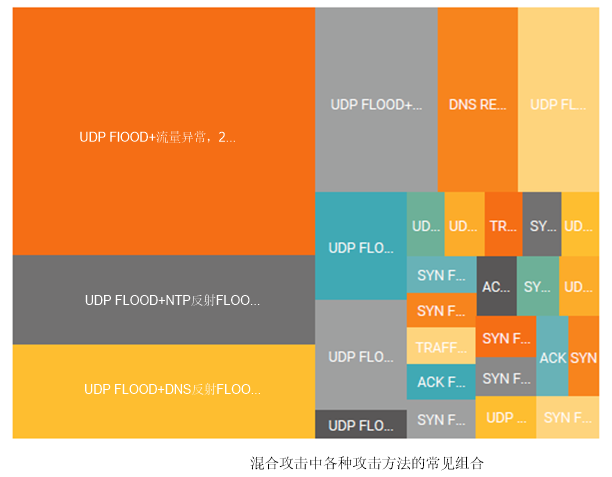

很多攻击团伙都有其青睐的攻击方法,透露出其背后的威胁源起方的技能和偏好。不过,我们观察到有些组织发动攻击时会采取多种攻击方法,有时甚至一起攻击中会涉及多种方法。下面两个图展示了某一团伙采用的攻击方法。

图10 单一攻击与混合攻击(某一攻击团伙)

图11 混合攻击中各种攻击方法的组合

在图10中,我们看到该攻击团伙大多时候仅采用一种攻击方法发起攻击(93%),不过有时也会采取多种攻击方法对一个受害者发起协同性攻击。在混合攻击中,75%的采取了两种攻击方法,4%的采取了四种方法。

图11展示了混合攻击中各种攻击方法的组合。我们发现UDP flood攻击方法应用广泛。这不足为奇,因为UDP flood攻击是一种长时DDoS攻击方法,目前仍非常流行。

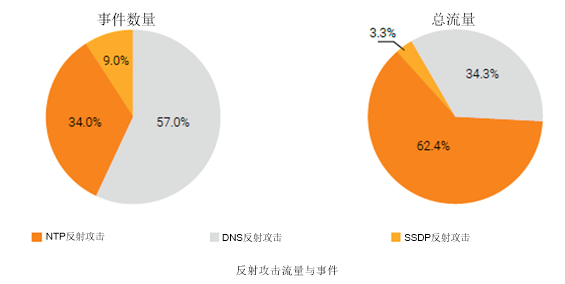

3.7.3 反射攻击流量与事件

我们发现各类反射型攻击正越来越多地用于发起DDoS攻击,尤其是大流量攻击。同时,我们发现有些攻击团伙会结合使用多种反射型攻击方法,如下图所示。

图12 反射攻击流量与次数(某一攻击团伙)

从攻击事件数量角度看,DNS反射攻击占比较大,占全部反射型攻击的57%,其次是NTP反射攻击。就流量而言,NTP反射攻击占据主导地位,贡献了62.5%的流量,DNS紧随其后。从触发较大流量的能力来看,NTP反射攻击是一种更为强大的DDoS攻击。

3.8 流量峰值

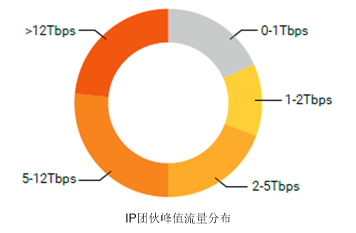

攻击团伙所产生的攻击流量峰值是我们研究的一个重要方面,因为它反映了攻击团伙对目标的最大攻击能力。在后面几节中,我们会介绍流量峰值的整体分布及随时间变化情况。

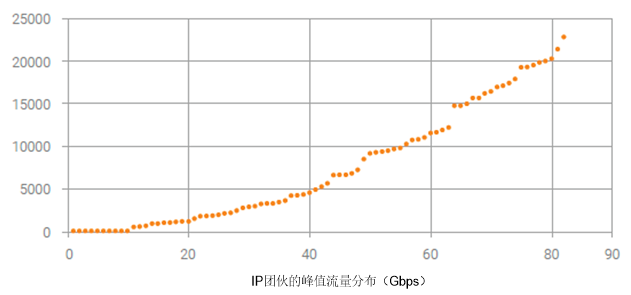

3.8.1 流量峰值的整体分布

流量峰值(Tbps)是衡量某一团伙的攻击能力和恶意程度的关键参数。大多数IP团伙的流量峰值都超过了2 Tbps。

图13 IP团伙的流量峰值分布

图14 IP团伙的流量峰值分布(按IP团伙统计)

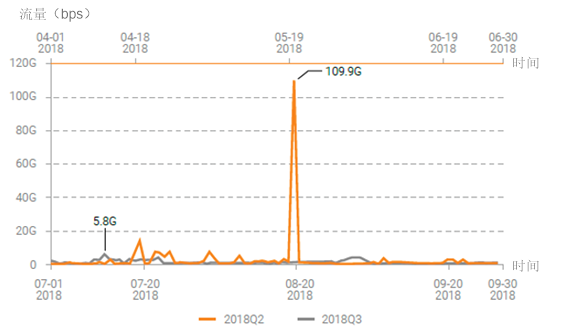

3.8.2 单个团伙的攻击流量峰值

需要注意的是,攻击团伙的攻击流量并非总能达到其所能达到的最大峰值。事实上,鉴于威胁源起方的业务需求和可用成员,大部分攻击远低于这一最大峰值。例如,下图对某个团伙的两个季度的流量峰值进行了对比。

图15 单一攻击的流量峰值趋势(某一攻击团伙)

对该攻击团伙来说,攻击在2018年5月20日达到了流量峰值,而在其他月份流量不高。尽管该团伙的流量峰值趋势并不明显,但其最大流量峰值与日常峰值之间存在巨大差别。换句话说,若该团伙用尽浑身解数,会展示出强大的攻击能力。

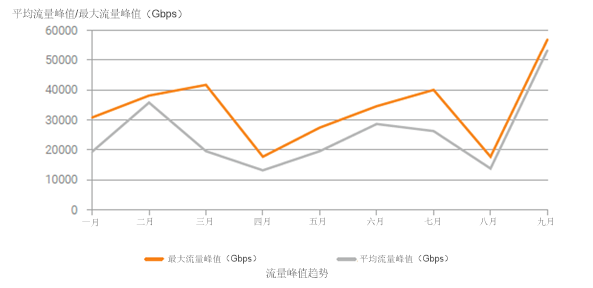

3.8.3 十大攻击团伙

图16展示了2018年1月至9月期间十大攻击团伙的攻击流量峰值。我们通过将每个团伙的每日流量峰值进行累加计算出了他们的每月最大流量峰值。

图16 十大攻击团伙的流量峰值

最大流量峰值和平均流量峰值表示IP团伙的攻击能力和攻击时长。上图展示了2018年数月的攻击流量峰值高低起伏变化,反映了这些团伙的攻击活跃程度。

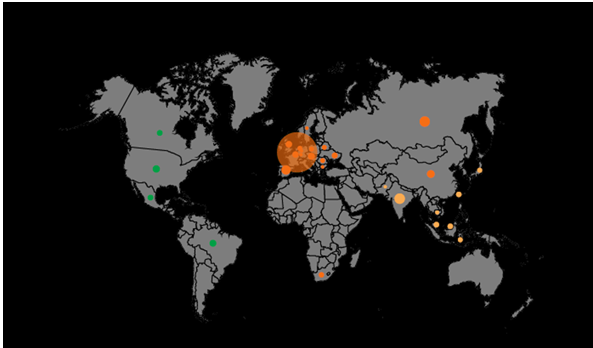

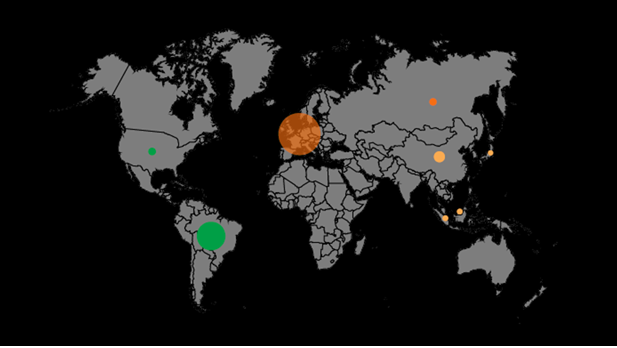

3.9 攻击者和受害者的地理定位

从攻击者和受害者的地理定位信息能看出攻击发起的活跃地区及有价值的目标在哪。该地理定位信息不一定能暴露攻击控制者的具体位置,但至少可明确DDoS活动的热点地区。

由于我们的大部分传感器部署在中国,因此,我们的整体数据涉及的大部分攻击者和受害者均在中国境内。为展示中国以外的攻击活动,我们在本节仅用从部署在国外的传感器收集到的数据,对其中的地理位置进行了研究。

3.9.1 攻击源国家分布

从攻击者角度看,欧洲拥有最多的攻击源。此外,也有相当数量的攻击源位于亚洲和北美。

图17 攻击源国家分布

3.9.2 攻击目标国家分布

图18 攻击目标国家分布

我们从以上攻击目标分布地图可以看出,欧洲地区受害最严重,其次是南美。除此之外,亚洲和美国也遭到了攻击。

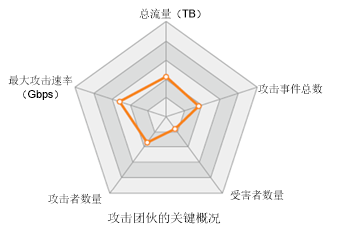

4、IP团伙画像模型

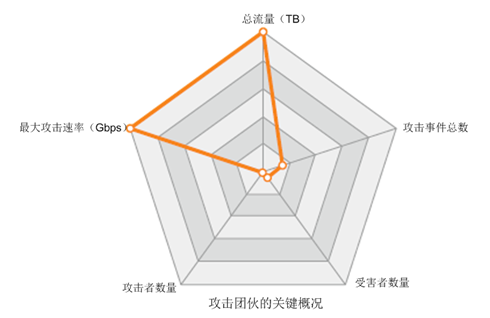

我们根据上文介绍的五个可量化特性绘制了以下雷达图:雷达图边缘的值为所有团伙的某个特性的最大值。该图的中心表示所有特性的0值,轴线上的每一步表示最大值的20%。接下来,绘制雷达图上某一团伙的相对特性值,然后将各点连接起来就绘成了一幅针对这一团伙的整体概况图。

图19 IP团伙画像模型

现在,我们可从多个角度分析某一IP团伙的不同特性,如攻击流量、事件数量、受害者数量、攻击IP数量和最大攻击速率。图19中橙色线条绘制的区域越大表示该团伙的攻击越多。这样,我们对这一团伙的攻击能力就有了一个粗略的认识。例如,相对而言,上图描绘的团伙虽涉及少量攻击者和受害者,但却生成了较大攻击流量和峰值。

在后面几节,我们会分析三个攻击团伙,每个团伙在不同特性中达到了最高值。

最大的攻击团伙

下图展示了我们发现的最大攻击团伙的画像图。从图中我们可以看出,该团伙的攻击目标和攻击次数均不多,但是其攻击峰值却较高,这可能是由于该团伙的成员基数庞大。

图20 IP团伙画像模型(最大团伙)

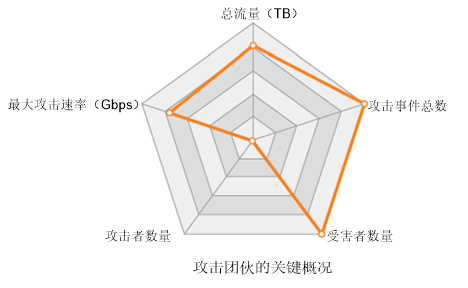

4.1 最活跃的攻击团伙

下图展示了攻击数量最大且波及最多受害者的攻击团伙。事实上,该团伙规模不大,但却能产生很大的攻击流量和流量峰值。可见,该团伙攻击性很强。

图21 IP团伙概要模型(最活跃的攻击团伙)

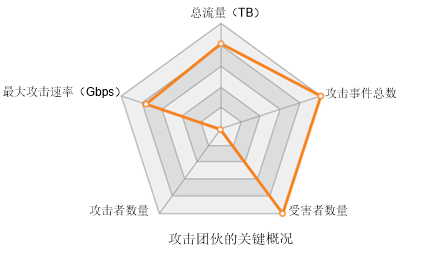

4.2 流量最大的攻击团伙

下图展示了攻击流量最大且流量峰值最高的攻击团伙。不过,该攻击团伙的规模相对较小,攻击目标和攻击次数也较少。我们推断该团伙的成员应该具备较大的带宽管道。

图22 IP团伙概要模型(流量最大的团伙)

5、未来工作规划

在本文中,我们基于IP团伙概念从全新角度分析了网络攻击活动,旨在阐述攻击控制者掌控的攻击团伙是如何以协调一致方式来运作和发起攻击的。同时,我们展示了团伙画像模型,对这些攻击团伙进行分析和对比。

在后续工作中,我们计划追踪IP团伙的历史演进,分析其成员的内在联系,以便有助于预测这些团伙发起的攻击,并构建稳固有效的防御方法。

6、参考资料及致谢

6.1 参考资料

绿盟科技2018年上半年网络安全观察,绿盟科技安全实验室,https://nsfocusglobal.com/2018-h1- cybersecurity-insights/

检测IP团伙: 组织有序的战略性僵尸,赵天跃,邱晓峰(音译),https://www.net/publication/326162077_Detection_of_IP_Gangs_Strategically_Organized_Bots

6.2 致谢

以下同事在我们准备和分析数据以及编写和审校本文时给予了宝贵支持与帮助,在此表示由衷感谢:徐琳、薛梅、蔡铧宇、王渊、盖·罗斯费尔特(Guy Rosefelt)和张玲玲。

如有任何问题和意见,请联系Xiaobing.sun@nsfocusglobal.com。

附件下载(英文版)

附件下载(中文版)

IP团伙行为分析报告

如有任何问题和意见,请联系Xiaobing.sun@nsfocusglobal.com。

[1] http://blog.nsfocus.net/network-security-observation-report-2018/

[2] https://www.researchgate.net/publication/326162077_Detection_of_IP_Gangs_Strategically_Organized_Bots

建议继续学习:

- 使用python来抓取新浪的IP数据 (阅读:8160)

- 获取指定(访客)IP的所有信息,地址、邮政编码、国家、经纬度等的API (阅读:6211)

- 命令行获取主机外网IP,相当于ip138的功能 (阅读:5894)

- 计算机网络协议包头赏析-IP (阅读:5659)

- 当网站使用CDN后获取客户端真实IP的方法 (阅读:5632)

- nginx在fastcgi模块中转发真实的后端IP (阅读:4832)

- 获取客户端真实IP方法 (阅读:4755)

- nginx.conf控制指定的代理ip和ip访问的设置手记 (阅读:4459)

- ip地址中的网络号,主机号 (阅读:4368)

- 重谈IP欺骗技术 (阅读:4142)

扫一扫订阅我的微信号:IT技术博客大学习

- 作者:绿盟科技 来源: 绿盟科技博客

- 标签: ip 团伙 行为

- 发布时间:2019-04-09 00:29:49

-

[1193] WordPress插件开发 -- 在插件使用

[1193] WordPress插件开发 -- 在插件使用 -

[81] 解决 nginx 反向代理网页首尾出现神秘字

[81] 解决 nginx 反向代理网页首尾出现神秘字 -

[43] web开发设计人员不可不用的在线web工具和

[43] web开发设计人员不可不用的在线web工具和 -

[35] Java开发岗位面试题归类汇总

[35] Java开发岗位面试题归类汇总 -

[30] Rax 系列教程(长列表)

[30] Rax 系列教程(长列表) -

[29] 手机产品设计方向

[29] 手机产品设计方向 -

[29] 一句话crontab实现防ssh暴力破解

[29] 一句话crontab实现防ssh暴力破解 -

[27] 如何建立合适的索引?

[27] 如何建立合适的索引? -

[27] 程序员疫苗:代码注入

[27] 程序员疫苗:代码注入 -

[25] 我对学习oracle与成长的理解

[25] 我对学习oracle与成长的理解