您现在的位置:首页 --> 查看专题: 加密

很多 APP 产品都有通信加密的需求,一部分出于市场的要求,比如苹果对于“ATS”的强制性规定,一部分出于自身安全的考虑,比如对账号和密码的保护。这些需求大部分都可以用简单的 HTTP -> HTTPS 升级来搞定,而且几乎不用付出什么成本(除加解密的计算开支外),例如使用我之前文章介绍到的 Let's Encrypt 免费证书。

但还有一类特殊的需求,HTTPS 解决不了,也就是防协议分析的需求。很多 APP 开发者应该知道,只要在手机里安装一个代理 CA 证书,就可以实现中间人攻击,通过代理软件抓到 HTTPS 包的明文内容。虽然这样的攻击很难在公开网络上进行,但对自己的手机进行抓包分析,作为 APP 和服务端通信的调试手段是被广泛使用的。

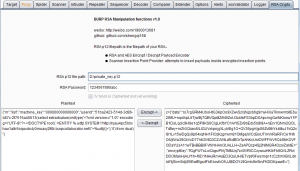

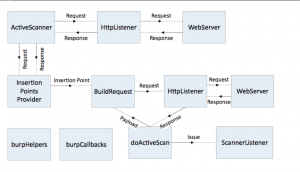

burpsuite是一款非常好用的抓包工具,我自己也是重度用户,所以就上手了burpsuite的插件接口开发,本文主要记录了一个解密请求包,插入payload,再加密的插件开发过程,插件应用场景主要是用于通过分析apk的实现。这里做探讨的目的只是方便安全测试人员的个人学习,或大家渗透测试使用。

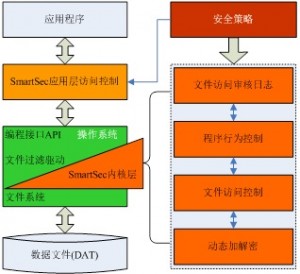

加密技术是利用数学或物理手段,对电子信息在传输过程中或存储设备内的数据进行保护,以防止泄漏的技术。在信息安全技术中,加密技术占有重要的地位,在保密通信、数据安全、软件加密等均使用了加密技术。本文主要阐述了文档安全加密系统的实现方式,可供安全领域朋友学习参考。

在签名的过程中,有一点很关键,收到数据的一方,需要自己保管好公钥,但是要知道每一个发送方都有一个公钥,那么接收数据的人需要保存非常多的公钥,这根本就管理不过来。并且本地保存的公钥有可能被篡改替换,无从发现。怎么解决这一问题了?由一个统一的证书管理机构来管理所有需要发送数据方的公钥,对公钥进行认证和加密。这个机构也就是我们常说的CA。认证加密后的公钥,即是证书,又称为CA证书,证书中包含了很多信息,最重要的是申请者的公钥。

因为安全问题,我们需要网址加密。 网址加密是一个很广泛的需求,但事实上很难搜索到一个能用在项目中的完整案例。

数论,数学中的皇冠,最纯粹的数学。早在古希腊时代,人们就开始痴迷地研究数字,沉浸于这个几乎没有任何实用价值的思维游戏中。直到计算机诞生之后,几千年来的数论研究成果突然有了实际的应用,这个过程可以说是最为激动人心的数学话题之一。

公共网络(如 Internet)不提供实体间安全通信的方法。这种网络上的通信容易被未经授权的第三方读取甚至修改。加密有助于防止他人查看数据,它提供了检测数据是否已被修改的方式,同时有助于在非安全信道上提供安全的通信方式。例如,可以使用加密算法对数据进行加密,在加密状态下传输数据,然后由预定的接收方对数据进行解密。如果第三方截获了加密的数据,解密数据是很困难的。 一、加密基元 在使用加密的典型场合中,双方(Alice 和 Bob)在不安全的信道上通信。Alice 和 Bob 想要确保任何可能正在侦听的人无法理解他们之间的通信。而且,由于 Alice 和 Bob 相距遥远,因此 Alice 必须确保她从 Bob 处收到的信息没有在传输期间被任何人修改。此外,她必须确保信息确实是来自 Bob,而不是来自模仿 Bob 的人。

Oracle的透明数据加密,是Oracle高级安全选项中的一个部分,需要额外支付软件费用。这一选项,可以结合多种手段进行加密,包括使用Wallet(PKCS#12标准)以及支持PKCS#11 RAS硬件设备。在10g中,透明加密支持基于列级的加密,而在Oracle 11gR2中,增加了基于表空间的透明加密。

在网络应用中,cookie是一种非常方便的存储数据的方法。正因如此,你在开发WEB应用的时候更需要注意cookie的安全性。有很多办法可以做到保证cookie的安全,这里我们再讨论一种--浏览器端的cookie加密。

现在在网上要小心,无论是保护好你的用户名和帐号,还是我们的电子邮件地址。在网上有很多爬虫程序专爬我们的电子邮件地址,一量被爬中了,那么你的邮箱里就是一堆又一堆的垃圾邮件,就好像我的haoel(at)hotmail.com一样,在7、8年前,每天几千封的垃圾邮件。现在hotmail的垃圾邮件过滤得好一些了,不过也有每天40封左右的垃圾邮件。但是我们在自己的网页上又需要发布自己的email地址。所以我们需要搞乱我们的邮件地址,就像那种非...

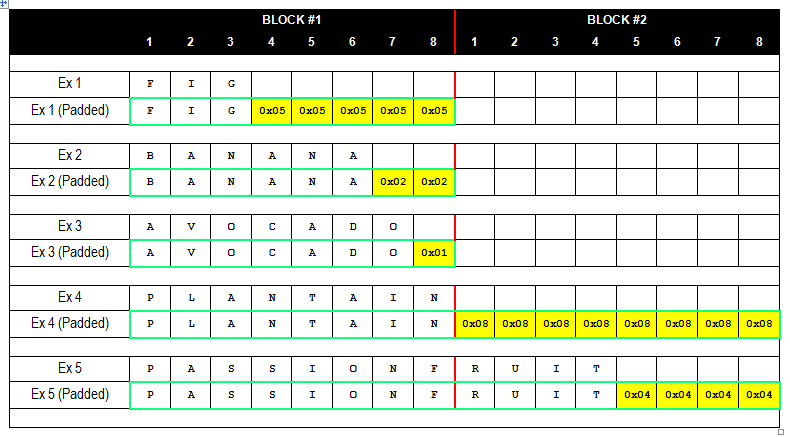

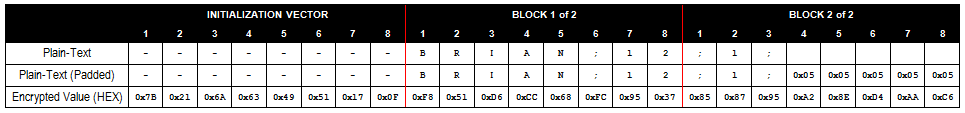

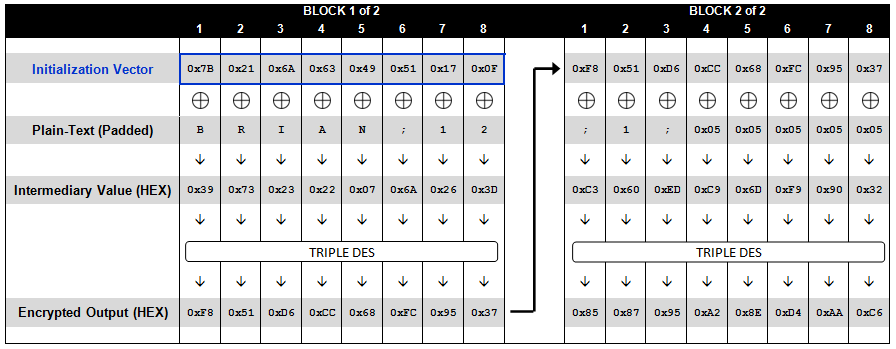

在之前的《浅谈》一文中,我提到《Automated Padding Oracle Attacks with PadBuster》一文对理解Padding Oracle Attack非常有帮助,并打算将其翻译出来。现在我便来实现承诺了。《Automated》一文其实是在介绍PadBuster这个自动攻击工具,不过其中也通过实例加配图详细介绍了Padding Oracle Attack的原理――这也是我会翻译的部分。这篇文章写的非常通俗易懂,您只需要了解一点点关于加密的基础概念即可,不需要对加密算法或其证...

加密你的shell,shc是一个加密shell脚本的工具。它的作用是把shell脚本转换为一个可执行的二进制文件。用shell脚本对系统进行自动化维护,简单,便捷而且可移植性好.但shell脚本是可读写的,很有可能会泄露敏感信息,如用户名,密码,路径,IP等。同样,在shell脚本运行时会也泄露敏感信息。shc是一个加密shell脚本的工具。它的作用是把shell脚本转换为一个可执行的二进制文件。

范围:单点登录传递,临时密码,原创在这里最近, 从discuz里面发现了一个很牛的加密解密函数。此函数的厉害之处在于可以在指定时间内加密还原字符串,超时无法还原这样我们就可以拿此...

就是怎么在 PHP/mcrypt 和 PyCrypto 之间 DES(或其他加密算法,比如3DES/RSA/..) 通信的问题,我这里还额外考察了下 .NET 平台的算法网上询问相关问题的还挺多,尤其是 PHP 和 .NET 之间的 DES 转换。主要是 PHP/mcrypt 隐藏了 padding 的细节,且只保留了 ZERO_PADDING 模式,所以不明白cyrpto原理的不太容易找到症结所在。我的传输方案统一用 pkcs#7 padding.首先是给服务器端增加的 PKCS#7 PADDING 函数,来自PHP官方函数手册上...

在网上无意间看到这个功能代码,还没有去试,以后有机会用到时在试一试。收藏一下。

需求:客户要求每周一给他发送数据,并且要求是压缩包,还要加密。实现:之前的方法在服务器上计划任务每周一发送数据,采用PCLZIP这个压缩类实现压缩。出现的问题:PCLZIP这个压缩类没有加密的方法。解决:放弃PCLZIP这个压缩类,使用系统命令实现文件的压缩与加密。

有些应用需要双向的加密处理,以前一直自己写算法去实现,效果都不是很理想,原来PHP本身就内置一组功能强大的可逆的加密方法(Mcrypt Encryption Functions),下面记录一下,以备后用1)安装在windows下安装,只需要在php.ini加入php_mcrypt.dll扩展(可能需要将php安装目录下的libmcrypt.dll拷至system32目录)linux下,需先安装mcrypt(在http://mcrypt.sourceforge.net/ 下载),编译时要--disable-posix-threads,然后在编译php时加入--with-...

[ 共18篇文章 ][ 第1页/共1页 ][ 1 ]

近3天十大热文

-

[1342] WordPress插件开发 -- 在插件使用

[1342] WordPress插件开发 -- 在插件使用 -

[140] IOS安全–浅谈关于IOS加固的几种方法

[140] IOS安全–浅谈关于IOS加固的几种方法 -

[59] Python 代码规范小结

[59] Python 代码规范小结 -

[54] 15个最好的免费开源电子商务平台

[54] 15个最好的免费开源电子商务平台 -

[53] 微博架构与平台安全演讲稿

[53] 微博架构与平台安全演讲稿 -

[53] 海量小文件存储

[53] 海量小文件存储 -

[47] 过年回家有感:他们的互联网

[47] 过年回家有感:他们的互联网 -

[45] 也谈谈前端,架构,框架与库

[45] 也谈谈前端,架构,框架与库 -

[45] 姐要的视频广告

[45] 姐要的视频广告 -

[35] 浏览器的渲染原理简介

[35] 浏览器的渲染原理简介

赞助商广告